Комментарии

Гость

→

Вирус Petya A массово атакует компьютеры

14:40

Почалася друга хвиля хакерської атаки на Україну

Сьогодні після обіду почалася друга хвиля хакерської атаки, передусім на державні та корпоративні мережі

Уже не працює сайт Кабінету Міністрів, передає Depo.ua.

Є підозра, що цього разу атака спрямована передусім на державні соціальні фонди.

[align=center]  [/align]

[/align]

[/align]

[/align]

Гость

→

Стивен Хокинг: человечество обречено, если мы не колонизируем Луну и Марс

13:47

с человеческим фактором и без мощного ИИ в космосе не выжить)при удачном раскладе лет через 150 может быть)когда интелект будет готов)

Гость

→

Вирус Petya A массово атакует компьютеры

11:19

Вымогатель не просто шифрует файлы, но также шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы. Более того, в настоящее время платить выкуп попросту бесполезно, так как адрес wowsmith123456@posteo.net, по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

В мае 2017 года распространение WannaCry удалось быстро свести к минимуму благодаря усилиям всего одного независимого ИБ-специалиста. Тогда британский исследователь MalwareTech обнаружил в коде малвари своеобразный «аварийный рубильник»: перед началом работы вымогатель обращался к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинала шифровать файлы. Однако если домен существует, вымогатель останавливал процесс заражения. Исследователь поспешил зарегистрировать этот домен, чем резко затормозил распространения WannaCry.

В коде Petya ничего подобного пока найти не удалось. И хотя Petya – это совсем не новая угроза (первые версии шифровальщика были обнаружены еще в начале 2016 года), и экспертам удавалось взломать старые версии шифровальщика, пострадавшие сообщают, что те методы, к сожалению, не работают для новой версии.

Тем не менее, хорошие новости у ИБ-специалистов все же есть. Исследователь Cybereason Амит Серпер (Amit Serper) создал своего рода «вакцину» от Petya. Он обнаружил, что превентивно защитить свои данные можно создав на жестком диске файл с определенным именем. Дело в том, что перед началом процесса шифрования вымогатель проверяет наличие файла perfc по адресу C:Windows. Если файл уже существует, Petya прекращает работу и не шифрует данные. Выводы Серпера уже подтвердили специалисты PT Security, TrustedSec и Emsisoft.

Таким образом, чтобы «вакцинировать» свое устройство от атак Petya стоит не только установить критическое обновление MS17-010, закрывающее уязвимости, которые эксплуатируются для распространения шифровальщика, но и создать в директории C:Windows файл perfc (без расширения) и сделать его доступным только для чтения (read-only).

Гость

→

Вирус Petya A массово атакует компьютеры

09:53

Специалисты компании Symantec опубликовали рекомендации по защите компьютера от заражения вирусом-вымогателем Petya (Вирус Петя), который 27 июня атаковал компании по всему миру. Для этого надо сделать вид, что компьютер уже заражен.

Отмечается, что в момент атаки Petya ищет файл perfc

Если такой файл на компьютере уже есть, то вирус заканчивает работу без заражения.

Чтобы создать такой файл для защиты от Petya (вируса Петя) можно использовать обычный «Блокнот».

Причем разные источники советуют создавать либо файл perfc (без расширения), либо perfc.dll. Специалисты также советуют сделать файл доступным только для чтения, чтобы вирус не мог внести в него изменения.

Эксперты FireEye предположили, что вирус могли изначально распространить по украинским компаниям через обновление бухгалтерской программы M. E. Doc.

Создатели программы утверждают, что это не так, поскольку последнее обновление было разослано еще 22 июня — за пять дней до атаки.

[align=center]  [/align]

[/align]

[/align]

[/align]

Гость

→

Вирус Petya A массово атакует компьютеры

08:19

Украинская Киберполиция по следам вчерашней масштабной атаки опубликовала анализ событий. По версии ведомства, вирусная атака возникла через уязвимость в программе для отчетности и документооборота M.E.doc.

«Это ПО имеет встроенную функцию обновления, которая периодически обращается к серверу upd.me-doc.com.ua (92.60.184.55) с помощью User Agent «medoc1001189″. Обновление имеет хеш dba9b41462c835a4c52f705e88ea0671f4c72761893ffad79b8348f57e84ba54. Большинство легитимных пингов равняется примерно 300 байт. Утром (27 июня — ред.) в 10:30 программа обновилась, обновление составило примерно 333 КБ», — сообщает ведомство.

По данным Киберполиции, после обновления произошло следующее:

был создан файл rundll32.exe;

прошло обращение к локальным IP на TCP-порты 139 и 445;

был создан файл perfc.bat;

была запущена консоль cmd.exe с командой /c schtasks /RU «SYSTEM» /Create /SC once /TN «» /TR «C:Windowssystem32shutdown.exe /r /f» /ST 14:35”;

был создан и запущен файл ac3.tmp (02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f);

был создан файл dllhost.dat.

Как отмечает ведомство, в дальнейшем вирус распространялся через уязвимость в протоколе Samba (она же использовалась во время атак WannaCry).

В ведомстве советуют не применять обновление, которое предлагает M.E.doc при запуске. В Киберполиции также отмечают, что это не является обвинениями в сторону разработчика M.E.doc, а только констатацией фактов. Заражение через M.E.doc. — это один из векторов атаки, она проходила и с помощью фишинга.

Отметим, что в случае с вирусом XData специалисты по безопасности также говорили о том, что возможным путем его распространения могло стать обновление M.E.doc.

Гость

→

Вирус Petya A массово атакует компьютеры

21:09

Атака затронула коммунальное предпрятие «Харьковводоканал». На данный момент частично парализована компьютерная система предприятия.

Работа систем водоснабжения и водоотведения не нарушена.

Также, есть информация о том, что сайт ПАО «Харьковгоргаз» не работает.

Сообщает Харьков LIVE

Гость

→

Вирус Petya A массово атакует компьютеры

21:06

В СБУ заявили, что заражение компьютеров "вирусом-вымогателем" Petya.A преимущественно происходило путем открытия вредоносных приложений, которые были направлены на электронные адреса многих украинских коммерческих и государственных структур, пораженные файлы которых не подлежат на данный момент расшифровке.

"Вирус атакует компьютеры под управлением ОС Microsoft Windows путем шифрования файлов пользователя, после чего выводит сообщение о преобразовании файлов с предложением произвести оплату ключа дешифрования в биткоинах в эквиваленте $300. На сегодня зашифрованные данные, к сожалению, расшифровке не подлежат", – говорится в сообщении СБУ.

Приложения представляли собой файлы Word или PDF, через которые с использованием сетевой уязвимости Windows MS17-010 распространялся шифровальщик файлов, заявили в спецслужбе.

Эксперты по кибербезопасности заявили - атакует системы новая модификация вируса-шифровальщика WannaCry, первая вспышка которого была месяц назад. Модифицированный вирус называется Petya.A.

Гость

→

Вирус Petya A массово атакует компьютеры

20:26

А в это время PrivatBank тролит...

[align=center]  [/align]

[/align]

[/align]

[/align]

Гость

→

Вирус Petya A массово атакует компьютеры

19:48

Везет же людям...

[align=center]  [/align]

[/align]

[/align]

[/align]

Гость

→

Вирус Petya A массово атакует компьютеры

19:43

Чернобыльская атомная электростанция перешла на мониторинг уровня радиации на промышленной площадке в ручном режиме. Как сообщает пресс-служба Государственного агентства по управлению зоной отчуждения, это было сделано из-за хакерской атаки.

«В связи с кибератакой не работает сайт Чернобыльской АЭС. Все технологические системы станции работают в обычном режиме. Из-за временного отключения системы Windows радиационный мониторинг промышленной площадки проводится в ручном режиме», — говорится в сообщении.

В результате кибератаки произошел сбой в работе электронного документооборота ЧАЭС, сообщает интернет-издание «Украинская правда» со ссылкой на начальника смены атомной станции. На данный момент все объекты станции работают в штатном режиме.

Гость

→

Вирус Petya A массово атакует компьютеры

19:38

Нас накрыло Petya

[align=center]  [/align]

[/align]

[/align]

[/align]

Гость

→

Вирус Petya A массово атакует компьютеры

19:31

Соблюдайте серию рекомендаций о том, как защититься от вируса:

• блокировка на уровне конечных точек запуска файлов *.exe, *.js*, *.vbs из %AppData%;

• на уровне почтового шлюза – блокировка сообщений с активным содержимым (*.vbs, *.js, *.jse, *.exe);

• на уровне proxy – блокировка загрузки архивов, содержащих активное содержимое (*.vbs, *.js, *.jse);

• блокировка SMB и WMI-портов. В первую очередь 135, 445;

• после заражения – не перезагружайте компьютер;

• не открывайте подозрительные письма и особенно вложения в них;

• принудительно обновите базу антивируса и операционные системы.

leri

→

Вирус Petya A массово атакует компьютеры

19:29

В украинской Киберполиции рекомендуют обезопаситься, не открывая вложения в письмах от неизвестных адресатов, а также установить последние патчи для ОС:

для [url=http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe]Windows XP[/url]

для [url=http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu]Windows Vista 32 bit[/url]

для [url=http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu]Windows Vista 64 bit[/url]

для [url=http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu]Windows 7 32 bit[/url]

для [url=http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu]Windows 7 64 bit[/url]

для [url=http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu]Windows 8 32 bit[/url]

для [url=http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu]Windows 8 64 bit[/url]

для [url=http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu]Windows 10 32 bit[/url]

для [url=http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu]Windows 10 64 bit[/url]

Для менее распространенных, а также серверных версий ОС патчи можно найти по [url=https://technet.microsoft.com/ru-ru/library/security/ms17-010.aspx]ссылке[/url].

Гость

→

Вирус Petya A массово атакует компьютеры

19:18

Жертвами стали государственные учреждения и крупный бизнес: банки, логистические компании, аэропорт и другие. Частные пользователи пока не жаловались, но многие не преминули поупражняться в остроумии в социальных сетях.

[align=center]  [/align]

[/align]

[/align]

[/align]

Гость

→

Вирус Petya A массово атакует компьютеры

19:11

Не факт что сработает!

Руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский рассказал «Новой газете», что в компании сейчас изучают сценарии заражения и схему работы вредоносного кода.

«По имеющимся у нас данным на текущий момент, данный шифровальщик не принадлежит к ранее известным семействам вредоносного ПО», — отметил Закоржевский.

Чтобы избежать заражения, «Лаборатория Касперского» советует пользователям запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals (который предлагает технические средства для управления, диагностики, устранения неполадок и мониторинга всей среды Microsoft Windows).

Как рассказал «Новой газете» заместитель руководителя лаборатории криминалистики Group-IB Сергей Никитин, в результате хакерской атаки с помощью вируса-шифровальщика Petya.A пострадали более 80 компаний в России и на Украине.

«Нужно понимать, что вирус, который шифрует информацию, и то, с помощью чего он распространяется, — две разные вещи. Сам вирус Petya около полугода уже существует. Видимо, кто-то из отечественных специалистов его первым описал, поэтому у него такое название. Сейчас поступают противоречивые данные по поводу его распространения. Есть данные, что он внутри сети умеет сам себя распространять, хотя изначально он распространялся через почтовое вложение», - рассказал он.

По словам Никитина, прошлые версии Petya шифровали специальный файл, который описывает другие файлы, это значит, что какие-то данные можно было извлечь.

«Сейчас мы работаем над анализом новой версии. Можно сразу отметить, что у вируса Petya есть много отличий от WannaCry», — добавил эксперт.

Гость

→

Вирус Petya A массово атакует компьютеры

19:08

У Petya обнаружена также специальная схема маскировки для скрытия активности. Изначально криптовымогатель запрашивает у пользователя активацию UAC, маскируясь под легальные приложения. Как только расширенные привилегии получены, зловредное ПО начинает действовать. Как только том зашифрован, криптовымогатель начинает требовать у пользователя деньги, причем на выплату «выкупа» дается определенный срок. Если пользователь не выплачивает средства за это время, сумма удваивается. «Поле чудес», да и только.

Гость

→

Вирус Petya A массово атакует компьютеры

18:57

[align=justify]Однако от вируса можно «излечиться».

Не нажимайте на ссылки из неизвестных вам источников, пришедшие по электронной почте. На данный момент это самый частый случай заражения вирусом-шифровальщиком.

[b]Как вылечиться от вируса-шифровальщика?[/b]

1. Когда пользователь видит синий экран смерти, его данные еще не зашифрованы, то есть «Петя» еще не добрался до главной таблицы файлов. Если вы видите, что компьютер показывает вам синий экран, перезагружается и запускает Check Disk, немедленно выключайте его. На этом этапе вы можете вытащить свой жесткий диск, подключить его к другому компьютеру (только не в качестве загрузочного тома!) и скопировать свои файлы.

2. «Петя» шифрует только таблицу, не трогая сами файлы. Специалисты по восстановлению данных могут их вернуть. Это длительная и дорогостоящая процедура, но вполне реальная. Однако не пытайтесь осуществить ее самостоятельно — из-за случайной ошибки ваши файлы могут исчезнуть навсегда.

3. Чтобы удалить вирус, вам необходимо скачать со здорового компьютера загрузочный диск с антивирусом, который способен вылечить компьютер от «Пети». Это умеют например ESET NOD32 LiveCD или Kaspersky Rescue Disk.

После скачивания, по инструкции запишите загрузочный диск на флешку и загрузите компьютер с него. Далее антивирус все сделает сам.

Для восстановления файлов можно использовать декрипторы, а также утилиту Shadow Explorer (вернёт теневые копии файлов и исходное состояние зашифрованных файлов) или Stellar Phoenix Windows Data Recovery. Для жителей стран бывшего СССР есть бесплатное (для некоммерческого использования) решение R.saver от русскоязычных разработчиков.

[b]Эти способы не гарантируют полного восстановления файлов.[/b]

Есть и более сложный способ, однако пользоваться им стоит на свой страх и риск.

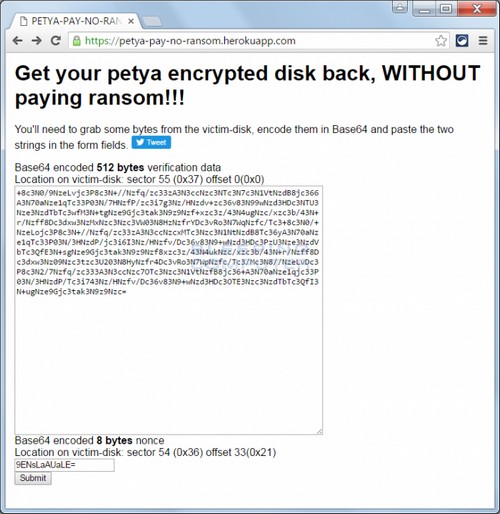

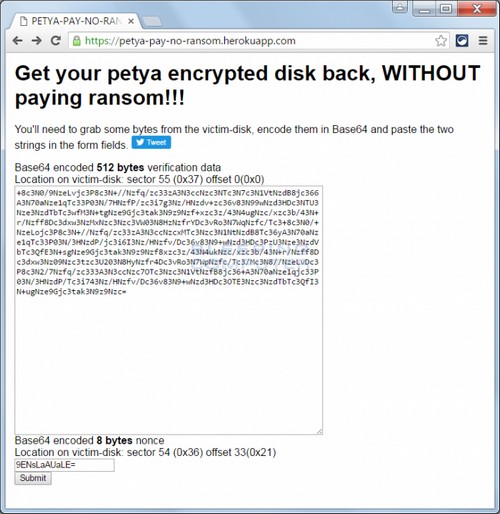

Так, чтобы использовать инструмент дешифрования Leostone, придется снять винчестер с компьютера и подключить его к другому ПК, работающему под управлением ОС Windows. Данные, которые необходимо извлечь, составляют 512 байт, начиная с сектора 55 (0x37h). Затем эти данные необходимо преобразовать в кодировку Base64 и использовать на сайте https://petya-pay-no-ransom.herokuapp.com/ для генерации ключа.

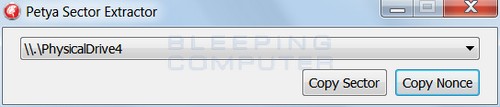

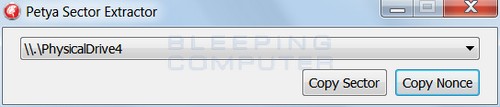

Чтобы снять информацию с поврежденных дисков, можно воспользоваться инструментом Petya Sector Extractor для извлечения необходимой информации с диска.[/align]

[align=center]  [/align]

[align=justify]После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области.

Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data).

Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).[/align]

[align=center]

[/align]

[align=justify]После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области.

Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data).

Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).[/align]

[align=center]  [/align]

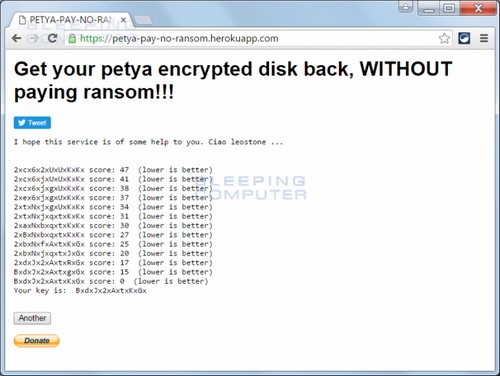

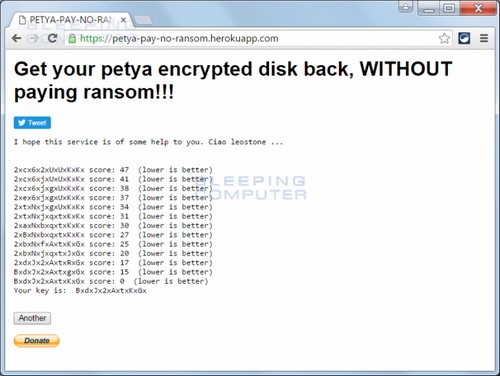

[align=justify]После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.[/align]

[align=center]

[/align]

[align=justify]После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.[/align]

[align=center]  [/align]

[align=justify]После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.[/align]

[/align]

[align=justify]После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.[/align]

[/align]

[align=justify]После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области.

Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data).

Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).[/align]

[align=center]

[/align]

[align=justify]После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области.

Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data).

Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).[/align]

[align=center]  [/align]

[align=justify]После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.[/align]

[align=center]

[/align]

[align=justify]После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.[/align]

[align=center]  [/align]

[align=justify]После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.[/align]

[/align]

[align=justify]После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.[/align]

NikolasKed

→

Самый молодежный Trempelfest

14:14

Арт-пикники с Еленой Кудрявцевой, идут на Самый молодежный Trempelfest! Приходите создавать свой дизайн на любимых вещах! Знакомимся с материалами для декора текстиля от Лавка Художника -Украина, краски, маркеры и пальчиковые краски для рисунка на ткани, трафареты, штампы и нестандартные приемы декора текстиля.

В субботу с 11.00 до 13.30, в воскресенье с 11.00 до 20.00.

Буду рада встрече с Вами на #trempelfest!

NikolasKed

→

Состоялась официальная пресс-конференция по случаю открытия Чемпионата Европы по боксу

19:04

Сьогодні вже четвертий день змагань і офіційно розпочався продаж квитків на півфінальні та фінальні поєдинки змагань. Придбати квитки можна на сайтах Esport [url=https://esport.in.ua/uk]Esport[/url] та [url=https://kharkov.internet-bilet.ua/]Інтернет-квиток[/url] м.Харкова, у касах міста та касах ДК «Залізничник».

Перші дні змагань пройшли насичено, а отже фінальні поєдинки також обіцяють бути запеклими. Щоб пересвідчитись у цьому, ділимося із вами відео перших днів поєдинків.

Гость

→

Что подарить девушке на 8 марта?

18:41

Они всегда говорят, что ничего дарить не надо. Но это не правда. Когда даришь, глаза аж светятся от счастья. Что бы это ни было. Так что дарить надо обязательно, а что, так это второй вопрос.

UA

UA EN

EN RU

RU