Вирус Petya A массово атакует компьютеры

Будьте осторожны! В сети появился новый вирус Petya.A, который блокирует систему, файлы и уничтожает все данные на жестком диске.

Он уже парализовал ряд крупных украинских компаний и государственных учреждений (Новая почта, Кабмин, Укрзалiзниця и др.)

Как работает вирус, и что нужно сделать, чтобы защитить от него свой компьютер?

Как «Петя» попадает в компьютер

Команда антивирусной программы Kaspersky Lab выяснила, что основная цель вируса — корпоративные пользователи: шифровальщик попадает на ПК с помощью спама, притворяясь письмом от кандидата на ту или иную должность. Стандартный сценарий заражения выглядит так: HR-специалист получает фальшивое письмо со ссылкой на Dropbox, по которой якобы можно перейти и скачать «резюме». Вот только файл по ссылке является не безобидным текстовым документом, а самораспаковывающимся архивом с расширением .EXE. После того как пользователь решается открыть «резюме», перед ним оказывается не документ с информацией об опыте работы кандидата, а синий экран смерти. Это значит, что «Petya A» попал на ПК пользователя и приступил к своим черным делам.Как защититься от вируса-вымогателя

Регулярно делайте резервные копии всех важных файлов. Желательно, чтобы у вас было два бэкапа: один в облаке, например в Dropbox, Google Drive и других специализированных сервисах. А другой на сменном носителе (съемный жесткий диск, большая флешка, запасной ноутбук). Для этого устройства установите ограниченные права доступа только на чтение и запись, без возможностей удаления или перезаписи. Резервные копии пригодятся вам и в других случаях — если вы случайно удалите важный файл или при поломке основного жесткого диска.Преступники часто создают фальшивые письма, похожие на сообщения от интернет-магазинов или банков, чтобы распространять вредоносное ПО, — это называется «фишинг». Так что настройте спам-фильтр в почте и никогда не открывайте вложения к письмам, отправленным незнакомыми людьми.

Не доверяйте никому. Такой вирус могут прислать со взломанного аккаунта вашего друга в Skype или «ВКонтакте», товарища по онлайн-играм или даже коллеги с работы.

Включите функцию «Показывать расширения файлов» в настройках. Так вам будет легче разобраться, какой файл является опасным. Трояны — это программы, значит, опасаться нужно в первую очередь подозрительных файлов с расширениями «exe», «vbs» и «scr».

Регулярно устанавливайте обновления для вашей ОС, браузера, антивируса и другого ПО. Преступники используют «дыры» в программном обеспечении, чтобы заразить устройства пользователей.

Установите надежный антивирус, который умеет бороться с троянами-вымогателями.

Если вам кажется, что вы обнаружили какой-то подозрительный процесс, отключите компьютер от Интернета. Если троян-вымогатель не успеет стереть ключ шифрования на вашем компьютере, то есть шанс восстановить файлы.

- 23 комментария

RSS

Написать комментарий

Гость

18:57

#

↓

[align=justify]Однако от вируса можно «излечиться».

Не нажимайте на ссылки из неизвестных вам источников, пришедшие по электронной почте. На данный момент это самый частый случай заражения вирусом-шифровальщиком.

[b]Как вылечиться от вируса-шифровальщика?[/b]

1. Когда пользователь видит синий экран смерти, его данные еще не зашифрованы, то есть «Петя» еще не добрался до главной таблицы файлов. Если вы видите, что компьютер показывает вам синий экран, перезагружается и запускает Check Disk, немедленно выключайте его. На этом этапе вы можете вытащить свой жесткий диск, подключить его к другому компьютеру (только не в качестве загрузочного тома!) и скопировать свои файлы.

2. «Петя» шифрует только таблицу, не трогая сами файлы. Специалисты по восстановлению данных могут их вернуть. Это длительная и дорогостоящая процедура, но вполне реальная. Однако не пытайтесь осуществить ее самостоятельно — из-за случайной ошибки ваши файлы могут исчезнуть навсегда.

3. Чтобы удалить вирус, вам необходимо скачать со здорового компьютера загрузочный диск с антивирусом, который способен вылечить компьютер от «Пети». Это умеют например ESET NOD32 LiveCD или Kaspersky Rescue Disk.

После скачивания, по инструкции запишите загрузочный диск на флешку и загрузите компьютер с него. Далее антивирус все сделает сам.

Для восстановления файлов можно использовать декрипторы, а также утилиту Shadow Explorer (вернёт теневые копии файлов и исходное состояние зашифрованных файлов) или Stellar Phoenix Windows Data Recovery. Для жителей стран бывшего СССР есть бесплатное (для некоммерческого использования) решение R.saver от русскоязычных разработчиков.

[b]Эти способы не гарантируют полного восстановления файлов.[/b]

Есть и более сложный способ, однако пользоваться им стоит на свой страх и риск.

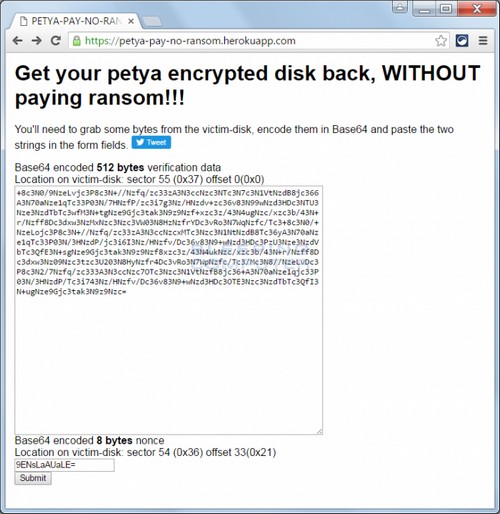

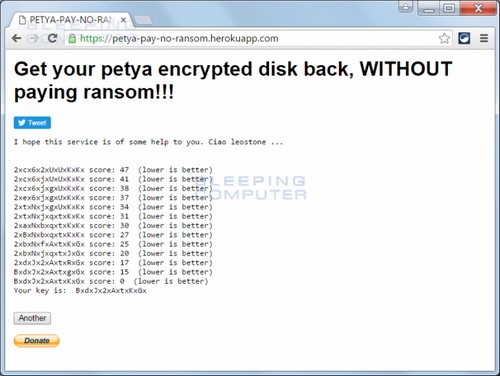

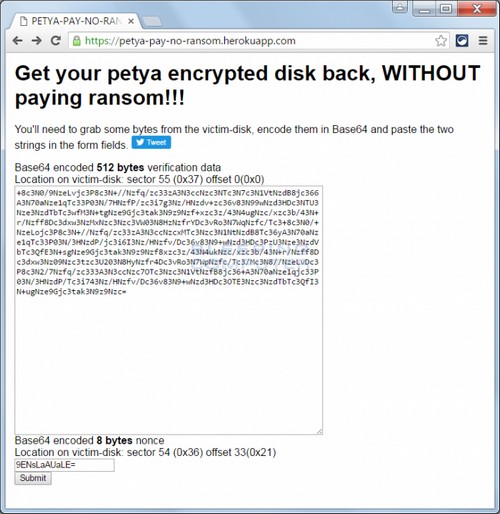

Так, чтобы использовать инструмент дешифрования Leostone, придется снять винчестер с компьютера и подключить его к другому ПК, работающему под управлением ОС Windows. Данные, которые необходимо извлечь, составляют 512 байт, начиная с сектора 55 (0x37h). Затем эти данные необходимо преобразовать в кодировку Base64 и использовать на сайте https://petya-pay-no-ransom.herokuapp.com/ для генерации ключа.

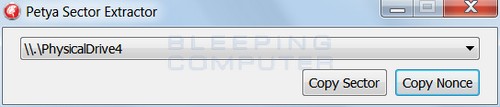

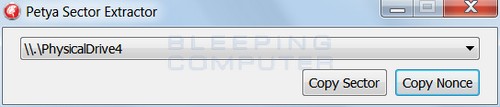

Чтобы снять информацию с поврежденных дисков, можно воспользоваться инструментом Petya Sector Extractor для извлечения необходимой информации с диска.[/align]

[align=center]  [/align]

[align=justify]После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области.

Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data).

Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).[/align]

[align=center]

[/align]

[align=justify]После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области.

Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data).

Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).[/align]

[align=center]  [/align]

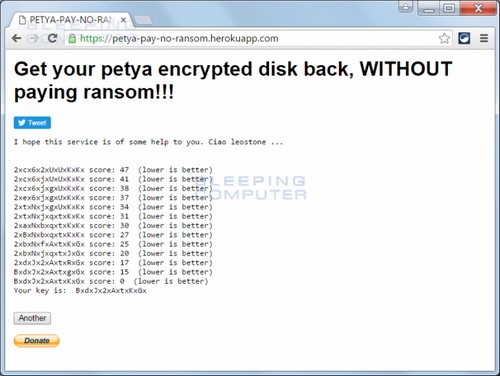

[align=justify]После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.[/align]

[align=center]

[/align]

[align=justify]После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.[/align]

[align=center]  [/align]

[align=justify]После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.[/align]

[/align]

[align=justify]После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.[/align]

[/align]

[align=justify]После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области.

Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data).

Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).[/align]

[align=center]

[/align]

[align=justify]После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области.

Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data).

Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).[/align]

[align=center]  [/align]

[align=justify]После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.[/align]

[align=center]

[/align]

[align=justify]После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.[/align]

[align=center]  [/align]

[align=justify]После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.[/align]

[/align]

[align=justify]После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.[/align]

Ответить

Гость

19:08

#

↓

У Petya обнаружена также специальная схема маскировки для скрытия активности. Изначально криптовымогатель запрашивает у пользователя активацию UAC, маскируясь под легальные приложения. Как только расширенные привилегии получены, зловредное ПО начинает действовать. Как только том зашифрован, криптовымогатель начинает требовать у пользователя деньги, причем на выплату «выкупа» дается определенный срок. Если пользователь не выплачивает средства за это время, сумма удваивается. «Поле чудес», да и только.

Ответить

Гость

19:11

#

↓

Не факт что сработает!

Руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский рассказал «Новой газете», что в компании сейчас изучают сценарии заражения и схему работы вредоносного кода.

«По имеющимся у нас данным на текущий момент, данный шифровальщик не принадлежит к ранее известным семействам вредоносного ПО», — отметил Закоржевский.

Чтобы избежать заражения, «Лаборатория Касперского» советует пользователям запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals (который предлагает технические средства для управления, диагностики, устранения неполадок и мониторинга всей среды Microsoft Windows).

Как рассказал «Новой газете» заместитель руководителя лаборатории криминалистики Group-IB Сергей Никитин, в результате хакерской атаки с помощью вируса-шифровальщика Petya.A пострадали более 80 компаний в России и на Украине.

«Нужно понимать, что вирус, который шифрует информацию, и то, с помощью чего он распространяется, — две разные вещи. Сам вирус Petya около полугода уже существует. Видимо, кто-то из отечественных специалистов его первым описал, поэтому у него такое название. Сейчас поступают противоречивые данные по поводу его распространения. Есть данные, что он внутри сети умеет сам себя распространять, хотя изначально он распространялся через почтовое вложение», - рассказал он.

По словам Никитина, прошлые версии Petya шифровали специальный файл, который описывает другие файлы, это значит, что какие-то данные можно было извлечь.

«Сейчас мы работаем над анализом новой версии. Можно сразу отметить, что у вируса Petya есть много отличий от WannaCry», — добавил эксперт.

Ответить

Гость

19:18

#

↓

Жертвами стали государственные учреждения и крупный бизнес: банки, логистические компании, аэропорт и другие. Частные пользователи пока не жаловались, но многие не преминули поупражняться в остроумии в социальных сетях.

[align=center]  [/align]

[/align]

[/align]

[/align]

Ответить

leri

19:29

#

↓

В украинской Киберполиции рекомендуют обезопаситься, не открывая вложения в письмах от неизвестных адресатов, а также установить последние патчи для ОС:

для [url=http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe]Windows XP[/url]

для [url=http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu]Windows Vista 32 bit[/url]

для [url=http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu]Windows Vista 64 bit[/url]

для [url=http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu]Windows 7 32 bit[/url]

для [url=http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu]Windows 7 64 bit[/url]

для [url=http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu]Windows 8 32 bit[/url]

для [url=http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu]Windows 8 64 bit[/url]

для [url=http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu]Windows 10 32 bit[/url]

для [url=http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu]Windows 10 64 bit[/url]

Для менее распространенных, а также серверных версий ОС патчи можно найти по [url=https://technet.microsoft.com/ru-ru/library/security/ms17-010.aspx]ссылке[/url].

Ответить

Гость

19:31

#

↓

Соблюдайте серию рекомендаций о том, как защититься от вируса:

• блокировка на уровне конечных точек запуска файлов *.exe, *.js*, *.vbs из %AppData%;

• на уровне почтового шлюза – блокировка сообщений с активным содержимым (*.vbs, *.js, *.jse, *.exe);

• на уровне proxy – блокировка загрузки архивов, содержащих активное содержимое (*.vbs, *.js, *.jse);

• блокировка SMB и WMI-портов. В первую очередь 135, 445;

• после заражения – не перезагружайте компьютер;

• не открывайте подозрительные письма и особенно вложения в них;

• принудительно обновите базу антивируса и операционные системы.

Ответить

Гость

19:38

#

↓

Нас накрыло Petya

[align=center]  [/align]

[/align]

[/align]

[/align]

Ответить

Гость

19:43

#

↓

Чернобыльская атомная электростанция перешла на мониторинг уровня радиации на промышленной площадке в ручном режиме. Как сообщает пресс-служба Государственного агентства по управлению зоной отчуждения, это было сделано из-за хакерской атаки.

«В связи с кибератакой не работает сайт Чернобыльской АЭС. Все технологические системы станции работают в обычном режиме. Из-за временного отключения системы Windows радиационный мониторинг промышленной площадки проводится в ручном режиме», — говорится в сообщении.

В результате кибератаки произошел сбой в работе электронного документооборота ЧАЭС, сообщает интернет-издание «Украинская правда» со ссылкой на начальника смены атомной станции. На данный момент все объекты станции работают в штатном режиме.

Ответить

Гость

19:48

#

↓

Везет же людям...

[align=center]  [/align]

[/align]

[/align]

[/align]

Ответить

Гость

20:26

#

↓

А в это время PrivatBank тролит...

[align=center]  [/align]

[/align]

[/align]

[/align]

Ответить

Гость

21:06

#

↓

В СБУ заявили, что заражение компьютеров "вирусом-вымогателем" Petya.A преимущественно происходило путем открытия вредоносных приложений, которые были направлены на электронные адреса многих украинских коммерческих и государственных структур, пораженные файлы которых не подлежат на данный момент расшифровке.

"Вирус атакует компьютеры под управлением ОС Microsoft Windows путем шифрования файлов пользователя, после чего выводит сообщение о преобразовании файлов с предложением произвести оплату ключа дешифрования в биткоинах в эквиваленте $300. На сегодня зашифрованные данные, к сожалению, расшифровке не подлежат", – говорится в сообщении СБУ.

Приложения представляли собой файлы Word или PDF, через которые с использованием сетевой уязвимости Windows MS17-010 распространялся шифровальщик файлов, заявили в спецслужбе.

Эксперты по кибербезопасности заявили - атакует системы новая модификация вируса-шифровальщика WannaCry, первая вспышка которого была месяц назад. Модифицированный вирус называется Petya.A.

Ответить

Гость

21:09

#

↓

Атака затронула коммунальное предпрятие «Харьковводоканал». На данный момент частично парализована компьютерная система предприятия.

Работа систем водоснабжения и водоотведения не нарушена.

Также, есть информация о том, что сайт ПАО «Харьковгоргаз» не работает.

Сообщает Харьков LIVE

Ответить

Гость

08:19

#

↓

Украинская Киберполиция по следам вчерашней масштабной атаки опубликовала анализ событий. По версии ведомства, вирусная атака возникла через уязвимость в программе для отчетности и документооборота M.E.doc.

«Это ПО имеет встроенную функцию обновления, которая периодически обращается к серверу upd.me-doc.com.ua (92.60.184.55) с помощью User Agent «medoc1001189″. Обновление имеет хеш dba9b41462c835a4c52f705e88ea0671f4c72761893ffad79b8348f57e84ba54. Большинство легитимных пингов равняется примерно 300 байт. Утром (27 июня — ред.) в 10:30 программа обновилась, обновление составило примерно 333 КБ», — сообщает ведомство.

По данным Киберполиции, после обновления произошло следующее:

был создан файл rundll32.exe;

прошло обращение к локальным IP на TCP-порты 139 и 445;

был создан файл perfc.bat;

была запущена консоль cmd.exe с командой /c schtasks /RU «SYSTEM» /Create /SC once /TN «» /TR «C:Windowssystem32shutdown.exe /r /f» /ST 14:35”;

был создан и запущен файл ac3.tmp (02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f);

был создан файл dllhost.dat.

Как отмечает ведомство, в дальнейшем вирус распространялся через уязвимость в протоколе Samba (она же использовалась во время атак WannaCry).

В ведомстве советуют не применять обновление, которое предлагает M.E.doc при запуске. В Киберполиции также отмечают, что это не является обвинениями в сторону разработчика M.E.doc, а только констатацией фактов. Заражение через M.E.doc. — это один из векторов атаки, она проходила и с помощью фишинга.

Отметим, что в случае с вирусом XData специалисты по безопасности также говорили о том, что возможным путем его распространения могло стать обновление M.E.doc.

Ответить

Гость

09:53

#

↓

Специалисты компании Symantec опубликовали рекомендации по защите компьютера от заражения вирусом-вымогателем Petya (Вирус Петя), который 27 июня атаковал компании по всему миру. Для этого надо сделать вид, что компьютер уже заражен.

Отмечается, что в момент атаки Petya ищет файл perfc

Если такой файл на компьютере уже есть, то вирус заканчивает работу без заражения.

Чтобы создать такой файл для защиты от Petya (вируса Петя) можно использовать обычный «Блокнот».

Причем разные источники советуют создавать либо файл perfc (без расширения), либо perfc.dll. Специалисты также советуют сделать файл доступным только для чтения, чтобы вирус не мог внести в него изменения.

Эксперты FireEye предположили, что вирус могли изначально распространить по украинским компаниям через обновление бухгалтерской программы M. E. Doc.

Создатели программы утверждают, что это не так, поскольку последнее обновление было разослано еще 22 июня — за пять дней до атаки.

[align=center]  [/align]

[/align]

[/align]

[/align]

Ответить

Гость

11:19

#

↓

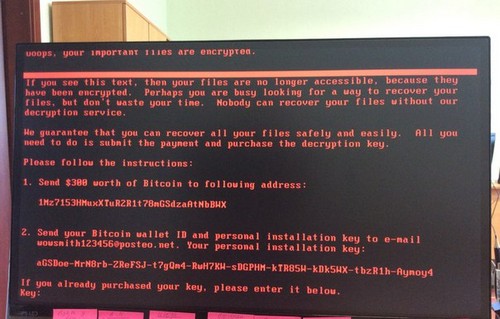

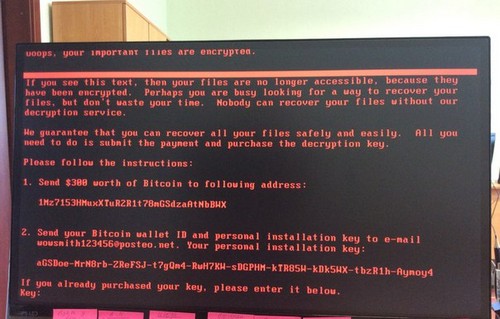

Вымогатель не просто шифрует файлы, но также шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы. Более того, в настоящее время платить выкуп попросту бесполезно, так как адрес wowsmith123456@posteo.net, по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

В мае 2017 года распространение WannaCry удалось быстро свести к минимуму благодаря усилиям всего одного независимого ИБ-специалиста. Тогда британский исследователь MalwareTech обнаружил в коде малвари своеобразный «аварийный рубильник»: перед началом работы вымогатель обращался к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинала шифровать файлы. Однако если домен существует, вымогатель останавливал процесс заражения. Исследователь поспешил зарегистрировать этот домен, чем резко затормозил распространения WannaCry.

В коде Petya ничего подобного пока найти не удалось. И хотя Petya – это совсем не новая угроза (первые версии шифровальщика были обнаружены еще в начале 2016 года), и экспертам удавалось взломать старые версии шифровальщика, пострадавшие сообщают, что те методы, к сожалению, не работают для новой версии.

Тем не менее, хорошие новости у ИБ-специалистов все же есть. Исследователь Cybereason Амит Серпер (Amit Serper) создал своего рода «вакцину» от Petya. Он обнаружил, что превентивно защитить свои данные можно создав на жестком диске файл с определенным именем. Дело в том, что перед началом процесса шифрования вымогатель проверяет наличие файла perfc по адресу C:Windows. Если файл уже существует, Petya прекращает работу и не шифрует данные. Выводы Серпера уже подтвердили специалисты PT Security, TrustedSec и Emsisoft.

Таким образом, чтобы «вакцинировать» свое устройство от атак Petya стоит не только установить критическое обновление MS17-010, закрывающее уязвимости, которые эксплуатируются для распространения шифровальщика, но и создать в директории C:Windows файл perfc (без расширения) и сделать его доступным только для чтения (read-only).

Ответить

Гость

14:40

#

↓

Почалася друга хвиля хакерської атаки на Україну

Сьогодні після обіду почалася друга хвиля хакерської атаки, передусім на державні та корпоративні мережі

Уже не працює сайт Кабінету Міністрів, передає Depo.ua.

Є підозра, що цього разу атака спрямована передусім на державні соціальні фонди.

[align=center]  [/align]

[/align]

[/align]

[/align]

Ответить

Гость

17:03

#

↓

... Говорят, что Petya.А и без «ua» уже ходит по домам и вымогает деньги

Ответить

Гость

17:05

#

↓

Эксперты установили, что вирус-вымогатель Petya, поразивший компьютеры компаний на Украине, в России и некоторых других странах, не предполагает восстановление зашифрованных данных даже после оплаты выкупа. Об этом говорится в сообщении новостной службы «Лаборатории Касперского».

Выяснилось, что в коде вируса содержится ошибка, которая не позволяет расшифровать информацию.

«Мы проанализировали часть кода зловреда, которая связана с шифрованием файлов, и выяснили, что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно», — отмечается в сообщении компании.

Кроме того, в коде был обнаружен элемент, отвечающий за уничтожение данных. Эксперты считают, что злоумышленники намеревались стереть информацию с компьютеров организаций, а требование выкупа было лишь прикрытием. По мнению специалиста из Comae Technologies Мэтта Суиша (Matt Suiche), распространители зловреда пытались запутать и жертв, и СМИ.

Ответить

Гость

18:56

#

↓

Всем привет!

Нашу организацию сильно задело этим вирусом. С утра пришли - админы сказали компы не включать вообще. Целый день ничего не делали. Админы подходили то к одному то к другому, включали его комп и видели либо нормальную работу, либо вот такое вот окно ( фото с одного из инфицированных компов). Загружались с виртуальной операционной системы. Под обычной диск не читабелен. И видели, что все файлы переписаны и зашифрованы, причем не только на основном диске, но и на всех логических. Путей лечения еще не придумали. В интернете есть совет по профилактике заражения. Сказали, что так будет не день и не два. Потом приезжала киберполиция и хотела утащить наш сервер на экспертизу на предмет стороннего вмешательства. Наши отказались. Вот так вот и живем. Ожидается вторая волна инфицирования.

Ответить

NikolasKed

09:47

#

↓

Киберполиция установила три варианта вмешательства троянской программой «Petya» и рассказала, в каких случаях информацию на компьютере можно восстановить

Об этом сообщает пресс-служба ведомства.

Киберполиция в процессе исследования вируса Petya и его вредного воздействия на компьютеры пользователей обнаружила несколько вариантов его вмешательства (в случае предоставления трояна при его запуске, прав администратора).

В первом случае компьютеры заражены и зашифрованы, система полностью скомпрометирована. Восстановление содержания требует знания закрытого ключа. На экране компьютеров выводится окно с сообщением о требовании уплаты средств для получения ключа разблокировки файлов.

Во втором случае компьютеры заражены, частично зашифрованы. Система начала процесс шифрования, но внешние факторы, например выключение, прекратили процесс шифрования.

В третьем случае компьютеры заражены, но при этом процесс шифрования таблицы MFT еще не начался.

В киберполиции отметили, что в том, что касается первого сценария — в настоящее время пока не установлен способ, который гарантированно проводит расшифровку данных. Решением этого вопроса совместно занимаются специалисты Департамента киберполиции, СБУ, ДССТЗИ, отечественных и международных ИТ-компаний.

В то же время в двух последних случаях есть шанс восстановить информацию на компьютере, поскольку таблица разметки MFT не нарушена или нарушена частично, а это значит, что, восстановив загрузочный сектор MBR системы, машина запускается и может работать.

Таким образом, в киберполиции установили, что троянская программа Petya работает в несколько этапов.

Первый: получение привилегированных прав (права администратора). На многих компьютерах в Windows архитектуре (Active Directory) эти права отключены. Вирус сохраняет оригинальный загрузочный сектор для операционной системы (MBR) в зашифрованном виде битовой операции XOR (xor 0?7), а затем записывает свой загрузчик на место вышеуказанного сектора, остальные кода трояна записывается в первые сектора диска. На этом этапе создается текстовый файл о шифровании, но на самом деле данные еще не зашифрованы.

Второй: после перезагрузки наступает вторая фаза работы вируса, он обращается уже на свой конфигурационный сектор в котором установлен флаг, что данные еще не зашифрованы и их нужно зашифровать, и начинается процесс шифрования, который имеет вид работы программы Check Disk.

Напомним, 27 июня ряд государственных органов власти, финансовых учреждений и крупных предприятий, в том числе и международных аэропортов, подверглись массированной кибератаке. Полиция получила более 2 тысяч обращений за кибератаки.

По данным компании ESET, которая разрабатывает программное обеспечение для борьбы с вредными компьютерными программами, на Украину пришлось 75% атак вируса Petya.

Ответить

Гость

09:43

#

↓

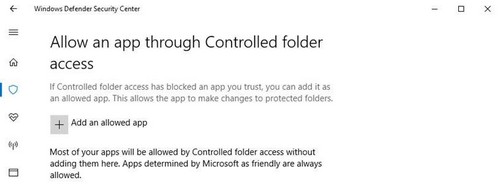

Видимо, Petya и WannaCry не только всем надоели, но и стали триггерами для кое-каких изменений — Microsoft анонсировала новую технологию для борьбы с вымогателями, В Windows 10 появится функция для борьбы с вирусами-вымогателями

[align=center]  [/align]

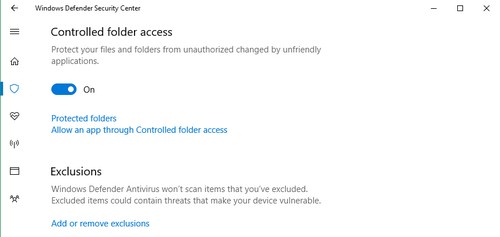

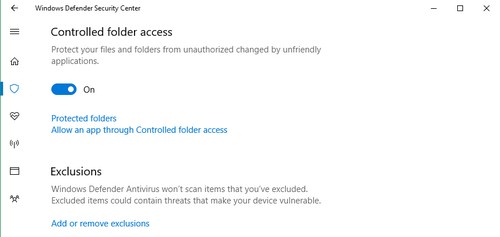

С обновлением Windows 10 Fall Creators Update, которое выйдет этой осенью, пользователи получат функцию Controlled Folder Access («контролируемый доступ к директориям»), она будет интегрирована в Windows Defender Security Center. Если вы участвуете в программе Windows Insider, опробовать ее можно уже сегодня — достаточно обновиться до сборки 16232.

Функция включается в «Защитнике Windows»:

[align=center]

[/align]

С обновлением Windows 10 Fall Creators Update, которое выйдет этой осенью, пользователи получат функцию Controlled Folder Access («контролируемый доступ к директориям»), она будет интегрирована в Windows Defender Security Center. Если вы участвуете в программе Windows Insider, опробовать ее можно уже сегодня — достаточно обновиться до сборки 16232.

Функция включается в «Защитнике Windows»:

[align=center]  [/align]

[b]Как это работает?[/b]

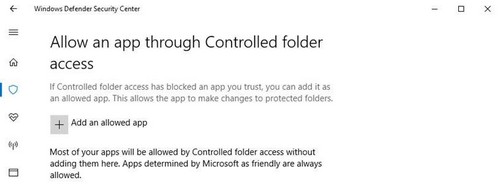

Нововведение предназначено для мониторинга изменений, внесенных приложениями в файлы определенных защищенных директорий. По умолчанию к защищенным директориям относятся Документы, Изображения, Видео и Рабочий стол. Изменить данный список нельзя, но зато, нажав на «Защищенные папки», можно добавить к нему другие желаемые директории, а также съемные носители и сетевые ресурсы:

[align=center]

[/align]

[b]Как это работает?[/b]

Нововведение предназначено для мониторинга изменений, внесенных приложениями в файлы определенных защищенных директорий. По умолчанию к защищенным директориям относятся Документы, Изображения, Видео и Рабочий стол. Изменить данный список нельзя, но зато, нажав на «Защищенные папки», можно добавить к нему другие желаемые директории, а также съемные носители и сетевые ресурсы:

[align=center]  [/align]

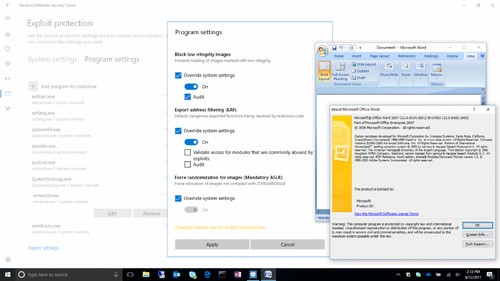

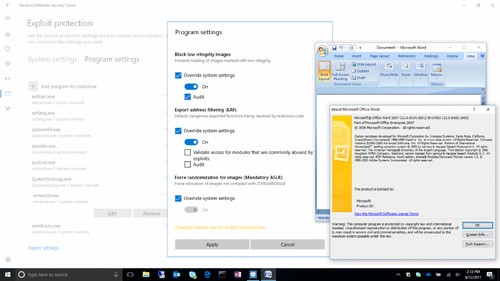

[b]Набор инструментов EMET также интегрируют в Windows Defender[/b]

Для улучшения защиты пользовательских данных от эксплойтов, приложений-вымогателей и других угроз, Microsoft интегрировала набор инструментов EMET в Windows Defender Security Center. Для включения набора нужно зайти в «Центр безопасности Защитника Windows» и на вкладке «Управление приложениями и браузером» включить данный набор:

[align=center]

[/align]

[b]Набор инструментов EMET также интегрируют в Windows Defender[/b]

Для улучшения защиты пользовательских данных от эксплойтов, приложений-вымогателей и других угроз, Microsoft интегрировала набор инструментов EMET в Windows Defender Security Center. Для включения набора нужно зайти в «Центр безопасности Защитника Windows» и на вкладке «Управление приложениями и браузером» включить данный набор:

[align=center]  [/align]

[/align]

[/align]

С обновлением Windows 10 Fall Creators Update, которое выйдет этой осенью, пользователи получат функцию Controlled Folder Access («контролируемый доступ к директориям»), она будет интегрирована в Windows Defender Security Center. Если вы участвуете в программе Windows Insider, опробовать ее можно уже сегодня — достаточно обновиться до сборки 16232.

Функция включается в «Защитнике Windows»:

[align=center]

[/align]

С обновлением Windows 10 Fall Creators Update, которое выйдет этой осенью, пользователи получат функцию Controlled Folder Access («контролируемый доступ к директориям»), она будет интегрирована в Windows Defender Security Center. Если вы участвуете в программе Windows Insider, опробовать ее можно уже сегодня — достаточно обновиться до сборки 16232.

Функция включается в «Защитнике Windows»:

[align=center]  [/align]

[b]Как это работает?[/b]

Нововведение предназначено для мониторинга изменений, внесенных приложениями в файлы определенных защищенных директорий. По умолчанию к защищенным директориям относятся Документы, Изображения, Видео и Рабочий стол. Изменить данный список нельзя, но зато, нажав на «Защищенные папки», можно добавить к нему другие желаемые директории, а также съемные носители и сетевые ресурсы:

[align=center]

[/align]

[b]Как это работает?[/b]

Нововведение предназначено для мониторинга изменений, внесенных приложениями в файлы определенных защищенных директорий. По умолчанию к защищенным директориям относятся Документы, Изображения, Видео и Рабочий стол. Изменить данный список нельзя, но зато, нажав на «Защищенные папки», можно добавить к нему другие желаемые директории, а также съемные носители и сетевые ресурсы:

[align=center]  [/align]

[b]Набор инструментов EMET также интегрируют в Windows Defender[/b]

Для улучшения защиты пользовательских данных от эксплойтов, приложений-вымогателей и других угроз, Microsoft интегрировала набор инструментов EMET в Windows Defender Security Center. Для включения набора нужно зайти в «Центр безопасности Защитника Windows» и на вкладке «Управление приложениями и браузером» включить данный набор:

[align=center]

[/align]

[b]Набор инструментов EMET также интегрируют в Windows Defender[/b]

Для улучшения защиты пользовательских данных от эксплойтов, приложений-вымогателей и других угроз, Microsoft интегрировала набор инструментов EMET в Windows Defender Security Center. Для включения набора нужно зайти в «Центр безопасности Защитника Windows» и на вкладке «Управление приложениями и браузером» включить данный набор:

[align=center]  [/align]

[/align]

Ответить

Гость

13:16

#

↓

Украинские правоохранители, а именно Департамент Киберполиции и СБУ, не верят в то, что целью самой масштабной хакерской атаки на украинские государственные и частные компании было вымогательство. Проанализировав инциденты, они обнаружили, что Petya был лишь прикрытием, на самом же деле злоумышленники собирали коды ЕГРПОУ компаний жертв, получали удаленный доступ к их данным и оборудованию. Об этом говорится в последнем релизе Департамента Киберполиции Украины. Также правоохравнители настоятельно рекомендуют на время проведения следствия не пользоваться софтом M.E.Doc.

Что делать пользователям M.E.Doc

Департамент Киберполиции рекомендует всем пользователям временно прекратить использовать M.E.Doc и отключить компьютеры, на которых он установлен, от сети. А также изменить свои пароли и электронные цифровые подписи, поскольку они могли быть скомпрометированы. В ближайшее время сотрудники киберполици обещают опубликовать инструкции для проверки компьютеров на наличие бэкдора.

Вместе с тем пользователей M.E.Doc в связи со сложившейся ситуацией могут временно освободить от ответственности за несвоевременную сдачу налоговой отчетности. Об этом говорится в сообщении Кабмина. Данное решение депутаты оформили в специальный законопроект, принятие которого позволит защитить предприятия.

«Будем вносить короткий закон, который позволит избежать этой ответственности всех тех, кто в результате хакерской атаки, которая пошла по Украине и всему миру, не смог вовремя подать отчетность. Должны защищать бизнес и помогать ему», — заявил премьер-министр Украины Владимир Гройсман на заседании Кабмина 4 июля.

Ответить

Гость

14:17

#

↓

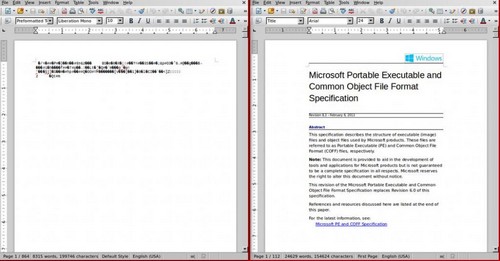

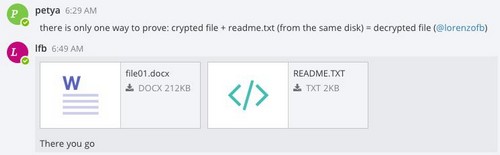

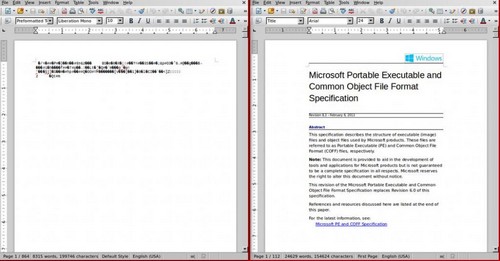

Вчера хакеры, назвавшиеся операторами Petya, объявились в дарквебе и потребовали $256 000 за ключ расшифровки. Журналисты Motherboard предложили им сперва доказать свою состоятельность. Они попросили у эксперта антивирусной компании ESET Антона Черепанова образец зашифрованного вирусом файла. Черепанов запустил вредонос на своем тестовом компьютере и прислал журналистам два файла – исходный документ Word и его же, но уже зашифрованного вредоносом (при открытии на компьютере вместо текста отображались бессвязные символы).

Журналисты отправили зашифрованный образец хакерам и спустя всего два часа после отправки те прислали полностью восстановленный файл.

Журналисты отправили зашифрованный образец хакерам и спустя всего два часа после отправки те прислали полностью восстановленный файл.

По мнению Черепанова, это доказывает, что у хакеров, которые выдают себя за операторов Petya, есть как минимум доступ к исходному коду вредоноса. Он также предположил, что раз они владеют ключом расшифровки, значит, это и есть те самые хакеры, ответственные за распространение Petya.

Впрочем, по словам экспертов, внутри вредоноса содержатся баги, которые могут сделать невозможной расшифровку файлом весом более 1 MБ (файл, который хакеры расшифровали, весил всего 200 КБ). Журналисты послали им еще один зашифрованный файл для проверки этой теории, но пока не получили ответа.

В издании задаются вопросом: если вредонос является кибероружием, а не вымогательским ПО, как считают эксперты, то зачем его создатели вдруг явились с требованием еще больших денег? Между тем, даже несмотря на доказательства наличия у хакеров ключа дешифровки, это не гарантирует восстановления файлов, ведь в некоторых случаях Petya повредил жесткие диски, и тут не помогут никакие ключи.

Напомним, хакеры, называющие себя авторами Petya, вчера впервые объявились и сделали публичное заявление. Сперва они опустошили биткоин-кошелек, где к этому времени набралось $10 000. Затем запостили обращение ко всем пострадавшим с требованием 100 биткоинов за расшифровку файлов. На момент написания по курсу 100 биткоинов стоили примерно $256 000.

По мнению Черепанова, это доказывает, что у хакеров, которые выдают себя за операторов Petya, есть как минимум доступ к исходному коду вредоноса. Он также предположил, что раз они владеют ключом расшифровки, значит, это и есть те самые хакеры, ответственные за распространение Petya.

Впрочем, по словам экспертов, внутри вредоноса содержатся баги, которые могут сделать невозможной расшифровку файлом весом более 1 MБ (файл, который хакеры расшифровали, весил всего 200 КБ). Журналисты послали им еще один зашифрованный файл для проверки этой теории, но пока не получили ответа.

В издании задаются вопросом: если вредонос является кибероружием, а не вымогательским ПО, как считают эксперты, то зачем его создатели вдруг явились с требованием еще больших денег? Между тем, даже несмотря на доказательства наличия у хакеров ключа дешифровки, это не гарантирует восстановления файлов, ведь в некоторых случаях Petya повредил жесткие диски, и тут не помогут никакие ключи.

Напомним, хакеры, называющие себя авторами Petya, вчера впервые объявились и сделали публичное заявление. Сперва они опустошили биткоин-кошелек, где к этому времени набралось $10 000. Затем запостили обращение ко всем пострадавшим с требованием 100 биткоинов за расшифровку файлов. На момент написания по курсу 100 биткоинов стоили примерно $256 000.

Журналисты отправили зашифрованный образец хакерам и спустя всего два часа после отправки те прислали полностью восстановленный файл.

Журналисты отправили зашифрованный образец хакерам и спустя всего два часа после отправки те прислали полностью восстановленный файл.

По мнению Черепанова, это доказывает, что у хакеров, которые выдают себя за операторов Petya, есть как минимум доступ к исходному коду вредоноса. Он также предположил, что раз они владеют ключом расшифровки, значит, это и есть те самые хакеры, ответственные за распространение Petya.

Впрочем, по словам экспертов, внутри вредоноса содержатся баги, которые могут сделать невозможной расшифровку файлом весом более 1 MБ (файл, который хакеры расшифровали, весил всего 200 КБ). Журналисты послали им еще один зашифрованный файл для проверки этой теории, но пока не получили ответа.

В издании задаются вопросом: если вредонос является кибероружием, а не вымогательским ПО, как считают эксперты, то зачем его создатели вдруг явились с требованием еще больших денег? Между тем, даже несмотря на доказательства наличия у хакеров ключа дешифровки, это не гарантирует восстановления файлов, ведь в некоторых случаях Petya повредил жесткие диски, и тут не помогут никакие ключи.

Напомним, хакеры, называющие себя авторами Petya, вчера впервые объявились и сделали публичное заявление. Сперва они опустошили биткоин-кошелек, где к этому времени набралось $10 000. Затем запостили обращение ко всем пострадавшим с требованием 100 биткоинов за расшифровку файлов. На момент написания по курсу 100 биткоинов стоили примерно $256 000.

По мнению Черепанова, это доказывает, что у хакеров, которые выдают себя за операторов Petya, есть как минимум доступ к исходному коду вредоноса. Он также предположил, что раз они владеют ключом расшифровки, значит, это и есть те самые хакеры, ответственные за распространение Petya.

Впрочем, по словам экспертов, внутри вредоноса содержатся баги, которые могут сделать невозможной расшифровку файлом весом более 1 MБ (файл, который хакеры расшифровали, весил всего 200 КБ). Журналисты послали им еще один зашифрованный файл для проверки этой теории, но пока не получили ответа.

В издании задаются вопросом: если вредонос является кибероружием, а не вымогательским ПО, как считают эксперты, то зачем его создатели вдруг явились с требованием еще больших денег? Между тем, даже несмотря на доказательства наличия у хакеров ключа дешифровки, это не гарантирует восстановления файлов, ведь в некоторых случаях Petya повредил жесткие диски, и тут не помогут никакие ключи.

Напомним, хакеры, называющие себя авторами Petya, вчера впервые объявились и сделали публичное заявление. Сперва они опустошили биткоин-кошелек, где к этому времени набралось $10 000. Затем запостили обращение ко всем пострадавшим с требованием 100 биткоинов за расшифровку файлов. На момент написания по курсу 100 биткоинов стоили примерно $256 000.

Ответить

UA

UA EN

EN RU

RU